لقد عملت مؤخرًا مع أحد العملاء الذي كان يعمل على حل هذه المشكلة بالضبط

لقد قاموا بشراء جدران حماية جيدة من بائع حسن السمعة ومعروف ونشرها في بنية عالية التوفر (HA). تم تكوين جدران الحماية بشكل صحيح ، وتقويتها ، ونشرها في HA – كل ما تتوقعه لنشر رائع. ومع ذلك ، يبدو أنه في كل مرة يتعرضون فيها للهجوم ، ستنهار جدران الحماية باهظة الثمن هذه. حتى في ظل الهجمات منخفضة الحجم نسبيًا التي لا تشبع سعة الإنترنت الخاصة بها ، فإن هذه الخدمات ستفشل.

الدولة هي أحد أسباب ذلك

تم تكليف جدران الحماية ذات الحالة الخاصة على وجه التحديد بتتبع المعاملات المفتوحة في الشبكة. يتطلب تتبع هذه الحالة موارد حساب محدودة على جدار الحماية ، وفي النهاية ، عند الضغط عليها ، يتم استهلاك هذه الموارد. يمكن أن يختلف الأداء الفردي بناءً على العديد من الأشياء (وحدات المعالجة المركزية ، وذاكرة الوصول العشوائي ، وميزات وسياسات الأمان ، وحتى تمكين IPv6) ولكن الخطر هو نفسه – فاستهلاك الموارد في جهاز ذي حالة يمكن أن يؤدي في النهاية إلى فشلها.

كيف يبدو الفشل؟

في المثال أعلاه ، أوضح الأعراض هو أن العميل لا يمكنه الوصول إلى خوادمه. ولكن عندما نظرنا إلى جدران الحماية ، لاحظنا أعراضًا أخرى مثل عدم استقرار إدارة الجهاز ، وقطع اتصال VPN ، وحتى حالات فشل HA. في المختبر ، يمكننا التقاط التأثير الحقيقي لهجمات DDoS على جدران الحماية.

وانشاء

دعنا نتعمق في هذا قليلاً. لقد قمت بإعداد مختبر لاختبار تأثير تدفق TCP-SYN صغير على جدار حماية حديث. يحتوي جدار الحماية هذا على نواتين CPU ؛ واحد لوظائف مستوى التحكم مثل CLI ، وإدارة SSH ، و SNMP ، وما إلى ذلك ، وواحد للوظائف المتعلقة بالأمان مثل إعداد الجلسة ، وجدار الحماية ، IDS ، NAT ، و VPN. يعد وجود هذا الفصل مهمًا لأنه يسمح لنا بمعرفة ما يحدث لميزة الأمان المحددة عند التعرض للهجوم.

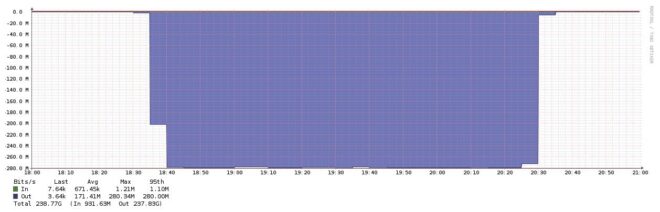

يبدأ الهجوم في حوالي الساعة 18:35 ويستمر حوالي ساعتين

الآن دعونا نلقي نظرة على التأثير على جدار الحماية. يوضح هذا الرسم البياني استخدام وحدة المعالجة المركزية أثناء الهجوم. الخط الأحمر هو Control CPU والخط الأخضر هو وحدة المعالجة المركزية للأمان:

نتائج

ما يمكننا رؤيته هنا هو أنه خلال هذا الهجوم ، تم استخدام وحدة المعالجة المركزية الأمنية الموجودة على جدار الحماية هذا بنسبة 100٪ لمعظم الهجمات. تذكر أن وحدة المعالجة المركزية هذه مسؤولة عن جميع ميزات الأمان التي يتعامل معها جدار الحماية. سيكون تأثير هذا الهجوم شديدًا على حركة المرور التي تعبر جدار الحماية ، بدءًا من وقت الاستجابة وانتهاء المهلات وانقطاع جلسات VPN. عند استخدام وحدة المعالجة المركزية بنسبة 100٪ ، يتم استنفاد جدار الحماية ولم يعد بإمكانه أداء وظيفته دون التأثير على الخدمة.

قد لا تساعد الحماية من الفيضانات SYN على جدار الحماية!

في هذا المثال ، لا يساعد تمكين الحماية من الفيضانات SYN على جدار الحماية لأننا استهلكنا وحدة المعالجة المركزية بالهجوم. عادةً ما تسقط حماية SYN من الفيضانات الحزمة في جدار الحماية بدلاً من إعادة توجيهها ، ولكن لا يزال يتعين على جدار الحماية معالجتها وفقًا للسياسة وتحديد الإجراء الذي يجب اتخاذه.

ما هي الخيارات الأخرى الموجودة؟

أول ما يعتقده الناس هو “أحتاج إلى جدار حماية أكبر”. هناك جدران حماية كبيرة وصحيح أنه يمكنك على الأرجح دفع هذا بعيدًا عن طريق إضافة موارد إلى طبقة جدار الحماية (مزيد من المعالجة ، وجدران حماية أكبر ، وما إلى ذلك). ومع ذلك ، سأقترح أنه إذا كانت حماية DDoS مصدر قلق ، فإن إضافة المزيد من الموارد إلى محيط ذي الحالة يؤدي فقط إلى تأخير المشكلة. الخوادم التي يتم استخدامها لإنشاء هذه الهجمات هي أيضًا أقوى من أي وقت مضى. يمكن أن يتسبب الخادم الذي تم استغلاله مع بطاقة NIC بسرعة 10 جيجابت في الثانية في مركز البيانات في إحداث الكثير من الضرر للجهاز ذي الحالة المستهدفة.

في Radware ، نتعامل مع هذه المشكلة بشكل مختلف

لدينا منع دوس الحل، DefensePro ، ليس جليل ويمكن تقييم وتخفيف هذه التهديدات قبل أن تستهلك جدار الحماية الخاص بك أو أجهزة جليل أخرى. من خلال إدخال جهاز تخفيف DDoS مصمم لهذا الغرض مضمنًا قبل وصول حركة مرور الهجوم إلى أجهزتك ذات الحالة الخاصة ، يمكنك القضاء على تهديد استنفاد الاتصال والمخاطر الأخرى.