تعرف على أكثر 8 حيل لاختراق كلمة المرور شيوعًا

عندما تسمع اختراق كلمة المرور ، ما الذي يتبادر إلى الذهن؟ مخترق شرير يجلس أمام شاشات مغطاة بنص رقمي بنمط ماتريكس؟ أو مراهقًا يعيش في القبو لم ير ضوء النهار منذ ثلاثة أسابيع؟ ماذا عن كمبيوتر عملاق قوي يحاول اختراق العالم بأسره؟

الاختراق يتعلق بشيء واحد: كلمة المرور الخاصة بك. إذا كان بإمكان شخص ما تخمين كلمة مرورك ، فلن تحتاج إلى تقنيات قرصنة أو أجهزة كمبيوتر خارقة خيالية. سوف يسجلون الدخول فقط ، يتصرفون مثلك. إذا كانت كلمة مرورك قصيرة وبسيطة ، فقد انتهت اللعبة .

1. هاك القاموس

بادئ ذي بدء ، في دليل التكتيكات الشائعة لاختراق كلمة المرور هو هجوم القاموس. لماذا يسمى هجوم القاموس؟ لأنه يختبر تلقائيًا كل كلمة في “قاموس” محدد مقابل كلمة المرور . القاموس ليس هو القاموس الذي استخدمته في المدرسة بدقة.

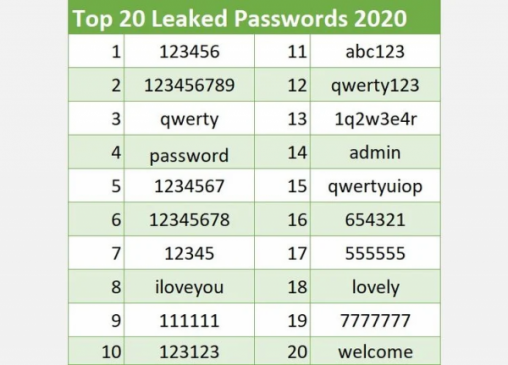

لا ، هذا القاموس هو في الواقع ملف صغير يحتوي أيضًا على مجموعات كلمات المرور الأكثر استخدامًا. يتضمن ذلك 123456 و qwerty و password و iloveyou و hunter2 الكلاسيكي.

يوضح الجدول التالي تفاصيل كلمات المرور الأكثر تسريبًا في عام 2020. ضع في اعتبارك أوجه التشابه بين الاثنين وتأكد من عدم استخدام هذه الخيارات البسيطة بشكل لا يصدق.

الإيجابيات: سريع ، سيفتح عادة بعض الحسابات المحمية بشكل مؤسف.

السلبيات: حتى كلمات المرور الأقوى قليلاً ستبقى آمنة.

حافظ على أمانك: استخدم كلمة مرور قوية لمرة واحدة لكل حساب ، إلى جانب تطبيق إدارة كلمات المرور . يسمح لك مدير كلمات المرور بتخزين كلمات مرورك الأخرى في مستودع. ثم يمكنك استخدام كلمة مرور فريدة وقوية بشكل يبعث على السخرية لكل موقع.

2. تكسير كلمة المرور

ويتبع ذلك هجوم تكسير كلمة المرور ، حيث يحاول المهاجم كل مجموعات الشخصيات الممكنة. ستطابق كلمات المرور التي تمت تجربتها مواصفات قواعد التعقيد ، على سبيل المثال ، بما في ذلك الأحرف الكبيرة والصغيرة والأرقام العشرية لـ Pi وطلب البيتزا وما إلى ذلك.

سيختبر هجوم اختراق كلمة المرور أيضًا مجموعات الأحرف الأبجدية الرقمية الأكثر استخدامًا أولاً. وتشمل هذه كلمات المرور المذكورة أعلاه ، بالإضافة إلى 1q2w3e4r5t و zxcvbnm و qwertyuiop. قد يستغرق اكتشاف كلمة مرور بهذه الطريقة وقتًا طويلاً ، لكن هذا يعتمد كليًا على مدى تعقيد كلمة المرور.

المزايا: نظريًا ، سوف يقوم بكسر أي كلمة مرور من خلال تجربة جميع المجموعات.

السلبيات: اعتمادًا على طول وصعوبة كلمة المرور ، يمكن أن تستغرق وقتًا طويلاً. أضف بعض المتغيرات مثل $ ، & ، {أو] ، وتصبح معرفة كلمة المرور صعبة للغاية.

ابق آمنًا: استخدم دائمًا مجموعة متغيرة من الأحرف ، وإذا أمكن ، أدخل رموزًا إضافية لزيادة التعقيد.

3. التصيد

هذه ليست “خدعة” بحتة ، ولكن الوقوع ضحية التصيد الاحتيالي أو محاولة التصيد بالرمح سينتهي بشكل عام بشكل سيء. في رسائل البريد الإلكتروني الاحتيالية وترسل عموما بمليارات جميع أنواع من مستخدمي الإنترنت في جميع أنحاء العالم.

يعمل البريد الإلكتروني للتصيد الاحتيالي بشكل عام على النحو التالي:

- يتلقى المستخدم المستهدف بريدًا إلكترونيًا مزيفًا يُفترض أنه صادر عن مؤسسة أو شركة كبرى

- يتطلب البريد الإلكتروني المخادع اهتمامًا فوريًا ، مع ارتباط إلى موقع ويب

- يرتبط ارتباط موقع الويب فعليًا ببوابة تسجيل دخول مزيفة ، تمت محاكاتها لتظهر تمامًا مثل الموقع الشرعي

- يقوم المستخدم المستهدف المطمئن بإدخال بيانات اعتماد تسجيل الدخول الخاصة به ويتم إعادة توجيهه أو إخباره بالمحاولة مرة أخرى.

- سرقة بيانات اعتماد المستخدم أو بيعها أو إساءة استخدامها (أو كليهما)

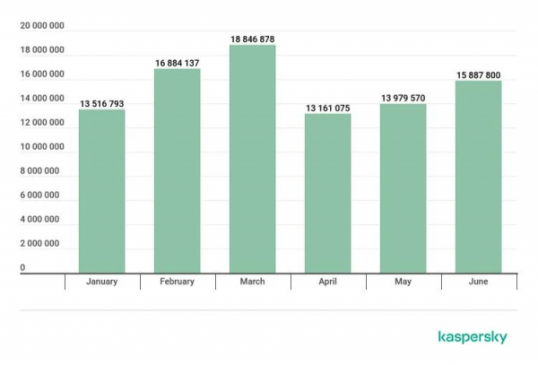

لا يزال حجم الرسائل غير المرغوب فيها اليومية المرسلة حول العالم مرتفعًا. في الواقع ، يمثل أكثر من نصف جميع رسائل البريد الإلكتروني المرسلة على مستوى العالم. علاوة على ذلك ، فإن حجم المرفقات الخبيثة مرتفع أيضًا ، ولاحظت Kaspersky أكثر من 92 مليون مرفق ضار من يناير إلى يونيو 2020 . تذكر أن هذا خاص بـ Kaspersky فقط ، وبالتالي فإن الرقم الفعلي أعلى من ذلك بكثير.

في عام 2017 ، كان أكبر إغراء للتصيد الاحتيالي هو الفاتورة المزيفة. ومع ذلك ، في عام 2020 ، قدم وباء COVID-19 تهديدًا جديدًا للتصيد الاحتيالي .

في أبريل 2020 ، بعد فترة وجيزة من دخول العديد من البلدان في حالة الإغلاق الوبائي ، أعلنت Google أنها تحظر أكثر من 18 مليون بريد إلكتروني ضار تحت عنوان COVID-19 ورسائل التصيد الاحتيالي يوميًا. يستخدم عدد كبير من رسائل البريد الإلكتروني هذه علامات تجارية رسمية من الحكومة أو المنظمات الصحية. لماذا؟ لإضفاء الشرعية على نفسه والقبض على الضحايا على حين غرة.

المزايا: يعطي المستخدم حرفياً معلومات تسجيل الدخول الخاصة به ، بما في ذلك كلمة المرور. معدل إصابة مرتفع نسبيًا ، مصمم بسهولة لخدمات معينة أو لأشخاص محددين في هجوم التصيد بالرمح .

السلبيات: يتم تصفية رسائل البريد الإلكتروني العشوائية بسهولة. بالإضافة إلى ذلك ، يتم وضع نطاقات البريد العشوائي في القائمة السوداء ويتم تحديث الحماية باستمرار من قبل كبار المزودين مثل Google.

ابق آمنًا – لقد غطينا كيفية اكتشاف رسالة بريد إلكتروني للتصيد الاحتيالي . أيضًا ، قم بزيادة عامل تصفية البريد العشوائي إلى أعلى إعداد له ، أو الأفضل من ذلك ، استخدم قائمة بيضاء استباقية. استخدم مدقق الارتباط لتحديد ما إذا كان ارتباط البريد الإلكتروني شرعيًا قبل النقر.

4. الهندسة الاجتماعية

الهندسة الاجتماعية هي في الأساس تصيد احتيالي في العالم الحقيقي ، بعيدًا عن الشاشة. إنها طريقة أخرى لاختراق كلمات المرور.

يعتبر تقييم ما تفهمه القوى العاملة بأكملها جزءًا مهمًا من أي تدقيق أمني. في هذه الحالة ، ستتصل شركة الأمن بالشركة التي تقوم بتدقيقها . يخبر “المهاجم” الشخص على الهاتف أنه فريق الدعم الفني الجديد في المكتب وأنهم بحاجة إلى أحدث كلمة مرور لشيء محدد. يمكن للفرد المطمئن تسليم المفاتيح للمملكة دون التوقف عن التفكير.

الأمر المخيف هو عدد مرات حدوث ذلك. الهندسة الاجتماعية موجودة منذ قرون. يعد الخداع لدخول منطقة آمنة طريقة شائعة للهجوم ولا يتم حمايته إلا بأدب. هذا لأن الهجوم لن يطلب دائمًا كلمة مرور مباشرة. قد يكون سباكًا أو كهربائيًا مزيفًا يطلب الدخول إلى مبنى آمن ، وما إلى ذلك.

المزايا: يمكن للمهندسين الاجتماعيين الخبراء استخراج معلومات قيمة من مجموعة متنوعة من الأهداف. يمكن نشره ضد أي شخص تقريبًا في أي مكان. خلسة للغاية.

السلبيات: يمكن للفشل في الهندسة الاجتماعية أن يثير الشكوك حول هجوم وشيك ، وعدم اليقين بشأن ما إذا كان قد تم الحصول على المعلومات الصحيحة.

حافظ على سلامتك – يكتمل هجوم الهندسة الاجتماعية الناجح عندما تدرك أن هناك شيئًا ما خطأ. التثقيف والتوعية في مجال السلامة هو تكتيك هام للتخفيف. تجنب نشر معلومات شخصية يمكن استخدامها لاحقًا ضدك.

5. جدول قوس قزح

غالبًا ما تخترق Rainbow Table كلمات المرور في وضع عدم الاتصال. على سبيل المثال ، حصل المهاجم على قائمة بأسماء المستخدمين وكلمات المرور ، لكنها مشفرة. كلمة المرور المشفرة بها تجزئة . هذا يعني أنها تبدو مختلفة تمامًا عن كلمة المرور الأصلية.

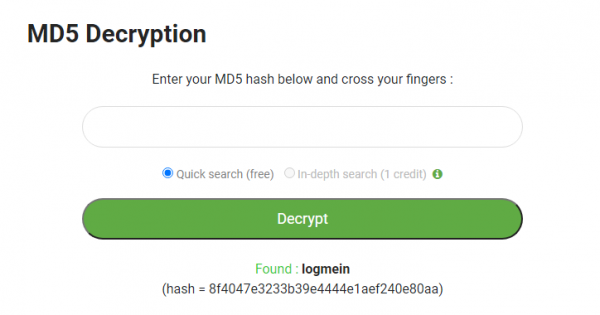

على سبيل المثال ، كلمة المرور الخاصة بك (نأمل ألا تكون!) Logmein. تجزئة MD5 المعروفة لكلمة المرور هذه هي “8f4047e3233b39e4444e1aef240e80aa”.

في بعض الحالات ، سينفذ المهاجم قائمة كلمات مرور النص العادي من خلال خوارزمية التجزئة . كيف؟ مقارنة النتائج بملف كلمة مرور مشفر. في حالات أخرى ، تكون خوارزمية التشفير ضعيفة ومعظم كلمات المرور متصدعة بالفعل ، مثل MD5 (ومن ثم فإننا نعرف التجزئة المحددة لـ “logmein”.

هنا يأتي دور Rainbow Table. بدلاً من الاضطرار إلى معالجة مئات الآلاف من كلمات المرور المحتملة ومطابقة التجزئة الناتجة ، فإن جدول قوس قزح عبارة عن مجموعة كبيرة من قيم التجزئة المحددة مسبقًا للخوارزمية.

يقلل استخدام Rainbow Table بشكل كبير من الوقت الذي يستغرقه اختراق كلمة مرور مجزأة ، ولكنه ليس مثاليًا. يمكن للقراصنة شراء طاولات قوس قزح محملة مسبقًا بملايين المجموعات المحتملة.

المزايا: يمكنه اختراق كلمات المرور المعقدة في وقت قصير ، ويمنح المتسلل الكثير من القوة على سيناريوهات أمنية معينة.

السلبيات: يتطلب مساحة كبيرة لتخزين Rainbow Table (أحيانًا تيرابايت). أيضًا ، يقتصر المهاجمون على القيم الواردة في الجدول (وإلا يجب عليهم إضافة جدول كامل آخر).

ابق آمنًا: خدعة أخرى صعبة. تقدم Rainbow Table مجموعة واسعة من إمكانيات الهجوم. تجنب أي موقع يستخدم SHA1 أو MD5 كخوارزمية لتجزئة كلمة المرور. تجنب أي موقع يقيدك بكلمات مرور قصيرة أو يقيد الأحرف التي يمكنك استخدامها. استخدم دائمًا كلمة مرور معقدة.

6. البرامج الضارة / كلوغر

هناك طريقة أخرى مؤكدة لفقدان بيانات اعتماد تسجيل الدخول الخاصة بك وهي الوقوع في عداد البرامج الضارة. تنتشر البرامج الضارة في كل مكان ، مع إمكانية التسبب في أضرار جسيمة. إذا كان متغير البرامج الضارة يشتمل على مسجل ضغطات المفاتيح ، فقد يتم اختراق جميع حساباتك.

بدلاً من ذلك ، يمكن أن تستهدف البرامج الضارة البيانات الخاصة على وجه التحديد أو تقدم وصولاً عن بُعد إلى حصان طروادة لسرقة بيانات الاعتماد الخاصة بك.

الإيجابيات: الآلاف من متغيرات البرامج الضارة ، والعديد منها قابل للتخصيص ، مع العديد من طرق التسليم السهلة. من المحتمل جدًا أن يستسلم عدد كبير من الأهداف لمتغير واحد على الأقل. يمكنك المرور دون أن يلاحظك أحد ، مما يسمح بمجموعة أكبر من البيانات الخاصة وبيانات اعتماد تسجيل الدخول.

السلبيات: إن احتمال عدم عمل البرنامج الضار أو عزله قبل الوصول إلى البيانات ، لا يضمن أن البيانات مفيدة.

حافظ على أمانك – قم بتثبيت برنامج مكافحة الفيروسات والبرامج الضارة وتحديثه بانتظام . ضع في اعتبارك مصادر التنزيل بعناية. لا تنقر فوق حزم التثبيت التي تحتوي على حزم والمزيد. ابتعد عن المواقع الشائنة (أعلم ، القول أسهل من الفعل). استخدم أدوات حظر البرامج النصية لإيقاف البرامج النصية الضارة.

7. العنكبوت

يتعلق Spidering بهجوم القاموس الذي قمنا بتغطيته سابقًا. إذا استهدف أحد المتطفلين مؤسسة أو شركة معينة ، فيمكنك تجربة عدد من كلمات المرور المتعلقة بالشركة نفسها. يمكن للمتسلل قراءة مجموعة من المصطلحات ذات الصلة وجمعها ، أو استخدام عنكبوت بحث للقيام بالعمل نيابة عنهم.

ربما سمعت مصطلح “العنكبوت” من قبل. إنها عمليات بحث مشابهة للغاية لتلك التي تقوم بالزحف على الإنترنت ، حيث تقوم بفهرسة المحتوى لمحركات البحث. ثم يتم استخدام قائمة الكلمات المخصصة ضد حسابات المستخدمين على أمل العثور على تطابق.

المزايا: من المحتمل أن تتمكن من فتح حسابات للأشخاص ذوي الرتب العالية داخل المؤسسة. من السهل نسبيًا تجميعها وإضافة بُعد إضافي إلى هجوم القاموس.

السلبيات: قد ينتهي الأمر بالفشل إذا تم تكوين أمان الشبكة التنظيمية بشكل صحيح.

ابق آمنًا: مرة أخرى ، استخدم كلمات مرور قوية لمرة واحدة فقط تتكون من سلاسل عشوائية ، ولا شيء يرتبط بشخصك أو شركتك أو مؤسستك وما إلى ذلك.

8. تصفح الكتف

حسنًا ، الخيار الأخير هو أحد الخيارات الأساسية. ماذا لو تحقق شخص ما من واجبك أثناء كتابة كلمة المرور الخاصة بك؟

تبدو ممارسة رياضة ركوب الأمواج على الكتف سخيفة بعض الشيء ، لكنها تحدث . كن حذرًا إذا كنت تعمل في مقهى وسط المدينة مزدحم ولا تهتم بمحيطك. السبب؟ يمكن أن يقترب شخص ما بما يكفي لاختراق كلمات المرور الخاصة بك.

الإيجابيات: أسلوب منخفض التقنية لاختراق كلمة المرور.

السلبيات: يجب تحديد الهدف قبل معرفة كلمة المرور ، فقد تكشف عن نفسها في عملية السرقة.

ابق آمنًا: راقب من حولك عند كتابة كلمة المرور الخاصة بك ، وقم بتغطية لوحة المفاتيح وإخفاء المفاتيح أثناء الإدخال.

استخدم دائمًا كلمة مرور قوية وفريدة ولمرة واحدة

فكيف تمنع مخترق من سرقة كلمة مرورك؟ الإجابة المختصرة حقًا هي أنه لا يمكنك أن تكون متأكدًا بنسبة 100٪ . الأدوات التي يستخدمها المتسللون لاختراق كلمات المرور تتغير طوال الوقت. لكن يمكنك التخفيف من تعرضك للضعف.